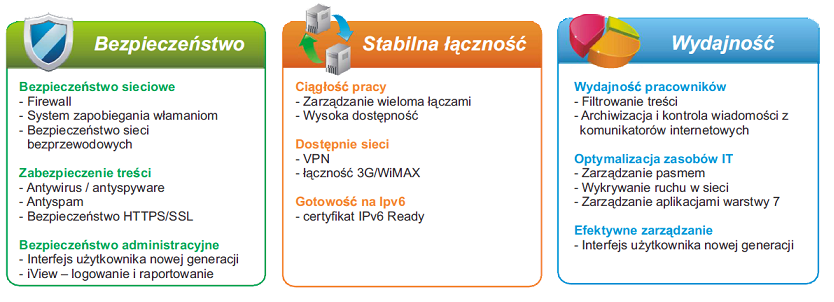

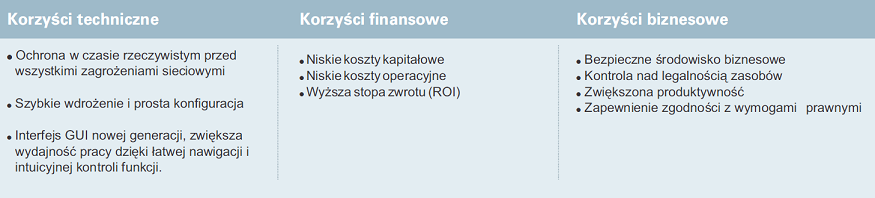

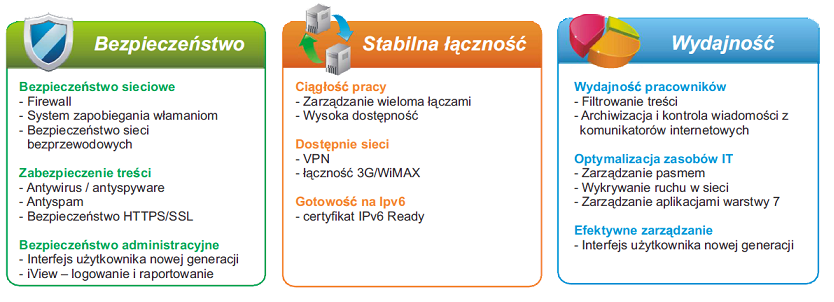

Odpowiedzią są rozwiązania ochrony danych firmy Cyberoam, które działają w oparciu o identyfikację tożsamości użytkowników. Zabezpieczają Twoją sieć niezależnie od miejsca aktywności pracowników: siedziba firmy, oddział terenowy, dom, a także podróż służbowa. Skutecznie łączą moduły bezpieczeństwa takie jak: firewall, IPS, VPN, antywirus, antyspam i filtrowanie treści z konkretnymi użytkownikami. W ten sposób uzyskujemy kompleksową ochronę Twoich zasobów informatycznych, od poziomu bramy sieciowej, aż po stacje końcowe, nośniki danych i uruchamiane aplikacje. Cyberoam zapewnia nie tylko wysoki poziom bezpieczeństwa sieci, ale także stabilną łączność oraz bezpieczny zdalny dostęp do Twoich zasobów dla pracowników, partnerów i klientów.

Rozwiązania Cyberoam Unified Threat Management oparte na tożsamości użytkowników

Urządzenia Cyberoam Unified Threat Management zapewniają kompleksową ochronę sieci i poczty elektronicznej dla małych, średnich oraz dużych organizacji poprzez zintegrowanie wielu modułów bezpieczeństwa w obrębie pojedynczej platformy. Jest to pierwsze urządzenie klasy UTM wykorzystujące przy konfiguracji reguł bezpieczeństwa tożsamość użytkownika, oferujące natychmiastową wykrywalność i proaktywne zarządzanie przypadkami naruszenia bezpieczeństwa oraz eliminujące potrzebę używania adresów IP przy tworzeniu reguł.

Centralne zarządzanie pozwala na zapewnienie wysokiego poziomu bezpieczeństwa sieci, monitoring wszystkich zdarzeń oraz rozbudowany moduł raportowania, który przedstawia najważniejsze zdarzenia w formie graficznej.

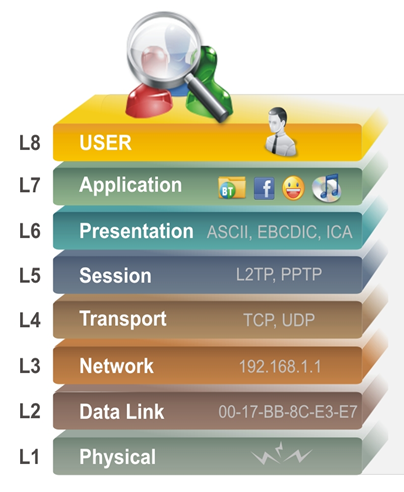

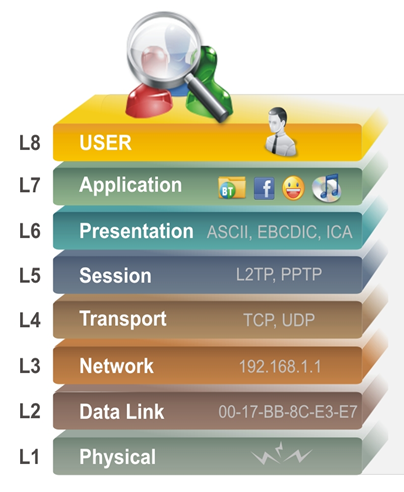

Tożsamość użytkownika – technologia warstwy 8

Unikalna technologia warstwy 8, stosowana w urządzeniach Cyberoam, postrzega Użytkownika jako 8 warstwę stosu sieciowego (modelu OSI). Warstwa ta nazywana jest również warstwą ludzką i ma zastosowanie we wszystkich modułach bezpieczeństwa Cyberoam, umożliwiając firmom tworzenie polityk bezpieczeństwa na podstawie tożsamości poszczególnych użytkowników. Zapewnia to całkowitą przejrzystość i kontrolę nad ich działaniami, obrazując na bieżąco, kto co robi, w dowolnie kontrlowanej części sieci i umożliwiając wdrażanie polityki bezpieczeństwa dla użytkowników, a nie dla adresów IP.

Wykorzystując unikalną technologię warstwy 8, która dołącza tożsamość użytkowników do wszelkich reguł bezpieczeństwa, Cyberoam oferuje skuteczną ochronę bez ograniczania swobody działania pracowników. Integrując kilka modułów zabezpieczeń w jednym urządzeniu, redukuje koszy wdrożenia i utrzymania, upraszczając jednocześnie zarządzanie bezpieczeństwem sieci.

Dokładność i efektywność, jaką daje identyfikacja użytkownika, wykorzystać można przy wdrażaniu polityk bezpieczeństwa na poziomie grup użytkowników, wykonywanych przez nich funkcji lub aplikacji. Niezależność od adresów IP umożliwia przenoszenie praw dostępu i polityk bezpieczeństwa danego użytkownika w dowolne miejsce w obrębie sieci, nawet w środowiskach z dynamicznym przydzielaniem adresów IP, jak na przykład DHCP, czy Wi-Fi.

Zastosowanie przez Cyberoam technologii warstwy 8 przyspiesza proces zabezpieczania sieci, oferując administratorom natychmiastowy podgląd źródeł ataku. Jednocześnie umożliwia identyfikację napastników/ofiar na podstawie ich nazw użytkowników oraz natychmiastowe wdrożenie środków zaradczych w przypadku naruszenia bezpieczeństwa.

Przegląd funkcjonalności

Stateful Inspection Firewall

-

firewall warstwy 8 (identyfikacja użytkownika)

-

wiele stref bezpieczeństwa

-

kryteria kontroli dostępu – tożsamość użytkownika,

lokalizacja żródłowa i docelowa, adresy MAC oraz IP, usługi

-

polityki UTM - IPS, filtrowanie treści www, filtrowanie aplikacji,

antywirus, antyspam oraz zarządzanie pasmem

-

warstwa 7 (aplikacji) - kontrola i monitoring

- definiowanie harmonogramów dostepu

- translacja adresów bazująca na politykach NAT-źródło i NAT-cel

- H.232, SIP NAT Traversal

- wsparcie dla 802.1g VLAN - zapobieganie atakom typu DoS oraz DDoS

- filtrowanie MAC i IP-MAC oraz ochrona przed spoofingiem

|

VPN

- IPSec, L2TP, PPTP

- szyfrowanie – 3DES, DES, AES, Twofish, Blowfish, Serpent

- algorytmy haszujące – MD5, SHA-1

- uwierzytelnianie: klucz współdzielony, certyfikaty cyfrowe

- IPSec NAT traversal

- dead peer detection oraz wsparcie dla PFS

- grupy Diffie Hellman – 1,2,5,14,15,16

- wsparcie dla zewnętrznych centrów certyfikacyjnych (CA)

- konfiguracja połączenia Export Road Warrior

- wsparcie dla nazw domen przy tunelowaniu punktów końcowych

- redundancja połączenia VPN

- wsparcie Overlapping Networks

- wsparcie dla konfiguracji typu Hub & Spoke VPN

|

Gateway Anti-Virus i Anti-Spyware

- wykrywanie i usuwanie wirusów, robaków, koni trojańskich

- ochrona przed spyware, malware i phishingie

- automatyczna aktualizacja bazy sygnatur wirusów

- skanowanie HTTP, HTTPS, FTP, SMTP, POP3, IMAP, IM, tuneli VPN

- skanowanie dopasowane do potrzeb użytkowników

- samoobsługowa kwarantanna

- skanowanie i dostarczanie na podstawie rozmiaru pliku

- blokowanie określonych typów plików

- dodawanie stopki/pod

|

SSL VPN

- tunelowanie TCP i UDP

- uwierzytelnianie – Active Directory, LDAP, RADIUS, Cyberoam

- wieloskładnikowe uwierzytelnianie klienta – certyfikat,

- użytkownik/hasło

- wymuszanie polityk dla użytkownika i grup

- dostęp do sieci – tunelowanie w trybie Split oraz Full

- dostęp poprzez przeglądarkę (portal) – dostęp bez klienta

- klient SSL VPN

- szczegółowa kontrola dostępu do wszystkich zasobów sieci

- kontrola administracyjna – wygaśnięcie sesji, dead pear detection,

indywidualna konfiguracja portalu

- dostęp do aplikacji w oparciu o TCP – HTTP, HTTPS, RDP, TELNET, SSH

|

Gateway Anti-Spam

- Real-time Blacklist (RBL), sprawdzanie nagłówków MIME

- filtrowanie wiadomości na podstawie: nagłówka, rozmiaru,

nadawcy, odbiorcy

- znakowanie pola tematu [np. SPAM]

- przekierowanie spamu na dedykowany adres e-mail

- filtrowanie spamu obrazkowego przy wykorzystaniu

technologii RPD

- Zero hour Virus Outbreak Protection

- samoobsługowa kwarantanna

- czarne i białe listy adresów IP

- powiadomienia o spamie (spam digest)

- filtrowanie spamu w oparciu o IP reputation

|

Zarządzanie komunikatorami

- obsługa komunikatorów: Yahoo i Windows Live Messenger

- skanowanie antywirusowe ruchu generowanego przez komunikatory

- zezwalanie/blokowanie logowania

- zezwalanie/blokowanie transferu plików

- zezwalanie/blokowanie kamery internetowej

- zezwalanie/blokowanie chatów indywidualnych/grupowych

- blokowanie określonych treści

- logowanie zdarzeń generowanych przez komunikatory

- archiwizowanie przesyłanych plików

- indywidualne alarmy

|

Intrusion Prevention System

- sygnatury: domyślne (3000+) oraz własne

- polityki IPS: globalne, indywidualne

- tworzenie polityk w oparciu o tożsamość użytkownika

- automatyczne aktualizacje w czasie rzeczywistym

- wykrywanie anomalii w protokołach sieciowych

- zapobieganie atakom typu DDoS

|

Bezprzewodowy WAN

- wsparcie dla modemów USB 3G oraz WiMax*

- podstawowe łącze WAN

- zapasowe łącze WAN

|

Filtrowanie www

- wbudowana baza danych kategorii WWW

- blokowanie dostępu na podstawie: URL, słów kluczowych,

typów plików

- kategorie WWW: domyślne (82+) oraz własne

- wspierane protokoły: HTTP, HTTPS

- blokowanie zagrożeń: malware, phishing, pharming

- przydzielanie i priorytetyzacja pasmaw oparciu o kategorie

- blokowanie apletów Java, plików cookie, Active X

- zgodność z CIPA (Children’s Internet Protection Act)

- kontrola wycieku danych poprzez upload HTTP, HTTPS

- kontrola dostępu w oparciu o harmonogramy

- indywidualne komunikaty o blokowaniu dla poszczególnych

kategorii

|

Sieć

- failover – automatyczny failover/failback, Multi-WAN failover, 3G

- modem failover

- load balancing w oparciu o algorytm WRR

- polityki routingu w oparciu o aplikacje i użytkowników

- przyznawanie adresów IP – statyczne, PPPoE, L2TP, PPTP i klient DDNS,

Proxy ARP, serwer DHCP, DHCP relay

- wsparcie dla HTTP Proxy

- dynamiczny routing: RIP v1&v2, OSPF, BGP, Multicast Forwarding

- wsparcie dla Parent Proxy z FQDN

- IPv6 Ready Gold Logo

|

Zarządzanie pasmem

- przydzielanie pasma na podstawie aplikacji i tożsamości

użytkownika

- ograniczanie pasma w oparciu o kategorie

- polityka pasma gwarantowanego i maksymalnego

- monitoring ruchu sieciowego w oparciu o aplikacje i

tożsamość użytkowników

- raportowanie wykorzystania różnych łącz WAN

|

Filtrowanie aplikacji

- wbudowana baza kategorii aplikacji

- kategorie aplikacji (11+) np. gry on-line, komunikatory, P2P, proxy

- kontrola dostępu w oparciu o harmonogramy

- blokowanie:

- aplikacji typu P2P, jak np. Skype

- anonimowych serwerów proxy, np. Ultra sur

- aplikacji typu keylogger

- widoczność warstwy 7 (aplikacji) i warstwy 8 (tożsamości użytkownika)

|

Kontrola w oparciu o tożsamość użytkowników

- ograniczenia czasu dostępu do sieci

- ograniczenia czasu użytkowania i limitu danych

- harmonogramowanie pasma gwarantowanego i maksymalnego

- harmonogramowanie kontroli aplikacji P2P i komunikatorów

|

Wysoka dostępność

- active-avtive

- active-passive z synchronizacją stanu

- stateful failover

- alertowanie zmian statusu urządzenia

|

Administracja i zarządzanie urządzeniem

-

konfiguracja urządzenia z poziomu przeglądarki internetowej

-

kontrola dostępu do panelu konfiguracjiwoparciu o role

-

aktualizacja firmware poprzez interfejs graficzny

-

interfejs użytkownika zgodny zWeb 2.0

-

zarządzanie przez CLI (szeregowy, SSH, telnet)

-

SNMP(v1, v2c, v3)

-

zarządzanie poprzez CyberoamCentral Console (opcjonalnie)

-

wsparcie dla NTP

|

Uwierzytelnianie użytkowników

- lokalna baza danych

- integracja z Active Directory

- automatyczne SSO w systemie Windows

- integracja z LDAP/RADIUS

- wsparcie dla cienkich klientów – Microsoft Windows Server 2003Terminal oraz Citrix XenApp

- wsparcie dla RSA SecurlD

- powiązanie użytkownika z adresem MAC

- obsługa wielu serwerów uwierzytelniania

|

Logowanie / Monitoring

- monitoring graficzny w czasie rzeczywistym i archiwalny

- powiadomienia e-mail: raporty, wirusy i ataki

- wsparcie dla syslog

- Log Viewer - aplikacja do zbierania i przeglądania logów – IPS,

filtrowanie treści WWW, antywirus, antyspam, uwierzytelnianie,

zdarzenia systemowe i administracyjne

|

Klient IPSec VPN

- kompatybilność z głównymi bramamiIPSecVPN

- wspierane platformy: Windows 2000, WinXP 32/64-bit, Windows2003 32-bit,

Windows 2008 32/64-bit, Windows Vista 32/64-bit, Windows 7 RC1 32/64-bit

- import konfiguracjipołączeń

|

Zgodność

|

Certyfikacja

- ICSA Firewall corporate

- Certyfikacja Checkmark UTM poziom 5

- VPNC Basic and AES interoperability

- IPv6 ReadyGold Logo

|

Wbudowany moduł raportujący iView

- zintegrowane narzędzie do raportowania iView

- działające w przeglądarce internetowej

- ponad 1000 raportów wielopoziomowych

- ponad 45 raportów zgodności

- raporty historyczne i w czasie rzeczywistym

- wiele paneli sterowania

- panel monitorujący wyświetlający informacje w oparciu o:

użytkownika, hosta, adres e-mail

- raporty - bezpieczeństwo sieci, spam, wirusy, ruch sieciowy,

naruszenia polityk, VPN, słowa kluczowe wpisywane w wyszukiwarce

- raporty w wielu formatach: tabele, grafika

- eksport do formatów: PDF, Excel

- automatyczne generowanie raportów

|

|